Les chercheurs ont découvert une vulnérabilité dans le constructeur de pages WP Bakery qui permet à un attaquant d’injecter du JavaScript malveillant dans les pages et les publications. La vulnérabilité permet à un attaquant d’injecter du code dans les pages et les publications qui attaque ensuite les navigateurs des visiteurs du site.

Vulnérabilité des scripts intersites stockés authentifiés (XSS)

Les vulnérabilités de script intersite sont caractérisées par un attaquant qui a la possibilité de cibler les navigateurs des visiteurs grâce à l’utilisation de scripts malveillants qui ont été subrepticement placés sur un site Web.

Les attaques XSS font partie des types de vulnérabilités les plus répandus.

Cette attaque spécifique est appelée une vulnérabilité de script intersite stocké authentifié. Une vulnérabilité Stored XSS est une vulnérabilité dans laquelle un script est placé sur le site Web lui-même par un attaquant.

Mais il s’agit d’une vulnérabilité XSS stockée authentifiée, ce qui signifie que l’attaquant doit disposer des informations d’identification du site Web pour exécuter l’attaque.

Cela en fait moins un risque critique, car il oblige un attaquant à franchir l’étape supplémentaire consistant à acquérir des informations d’identification.

Vulnérabilité XSS stockée authentifiée WP Bakery

Cette vulnérabilité spécifique de WP Bakery nécessite que l’attaquant obtienne des informations d’identification de niveau contributeur ou auteur sur un site Web.

Une fois qu’un attaquant a les informations d’identification, il peut injecter des scripts sur n’importe quel article ou page. Cela donne également à l’attaquant la possibilité de modifier les publications créées par d’autres utilisateurs.

Cette vulnérabilité était composée de multiples failles.

Les failles ont permis l’injection de HTML et de JavaScript dans les publications ou pages d’un utilisateur accrédité ainsi que dans celles d’autres auteurs. Il y avait aussi une autre faille spécifique qui ciblait les boutons auxquels était attachée une fonctionnalité JavaScript.

Publicité

Continuer la lecture ci-dessous

Selon WordFence:

«Le plugin avait également une fonctionnalité onclick personnalisée pour les boutons. Cela a permis à un attaquant d’injecter du JavaScript malveillant dans un bouton qui s’exécuterait en un clic. En outre, les utilisateurs de niveau contributeur et auteur ont pu utiliser les codes vc_raw_js, vc_raw_html et le bouton à l’aide de codes abrégés custom_onclick pour ajouter du JavaScript malveillant aux messages.

WP Bakery Page Builder 6.4 et moins sont concernés

La vulnérabilité a été découverte fin juillet 2020. WP Bakery a publié un correctif fin août mais d’autres problèmes subsistaient, y compris dans un deuxième correctif publié début septembre.

Le correctif final qui a fermé la vulnérabilité a été publié le 24 septembre 2020.

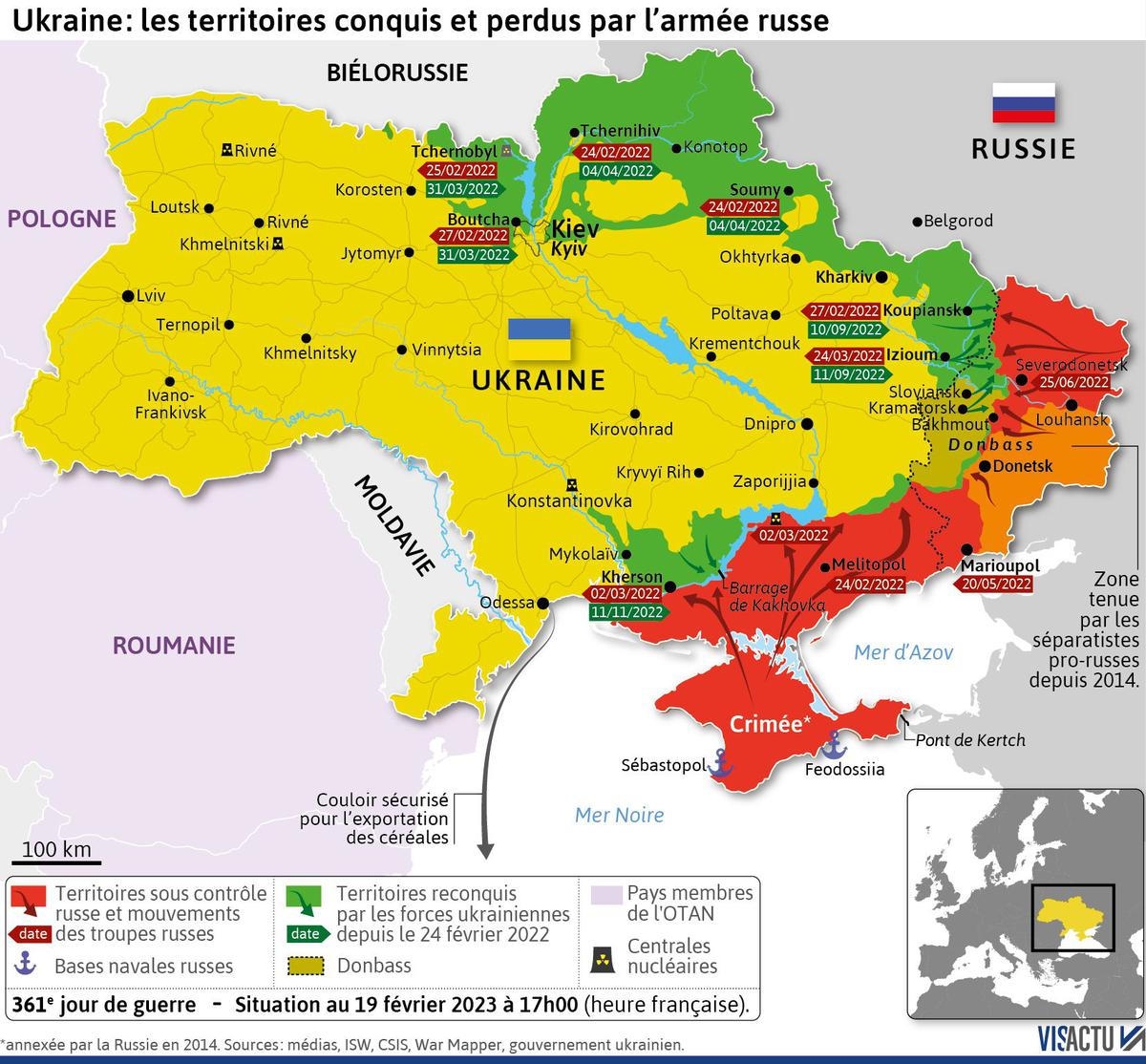

Les développeurs de logiciels de plugins publient un journal des modifications. Le contenu du journal des modifications est ce qui apparaît dans la zone du plugin d’administration WordPress qui communique en quoi consiste une mise à jour.

Publicité

Continuer la lecture ci-dessous

Malheureusement, le journal des modifications de WP Bakery ne reflète pas l’urgence de la mise à jour car il ne dit pas explicitement qu’il corrige une vulnérabilité. Le journal des modifications fait référence aux correctifs de vulnérabilité en tant qu’améliorations.

Capture d’écran du journal des modifications de WP Bakery Page Builder

Publicité

Continuer la lecture ci-dessous

Le plugin WP Bakery Page Builder est souvent inclus dans les thèmes. Les éditeurs doivent vérifier leurs plugins et s’assurer qu’ils disposent de la version la plus récente et la plus sûre, la 6.4.1.

Citations

La vulnérabilité expose plus de 4 millions de sites utilisant WPBakery

Journal des modifications WP Bakery Page Builder

https://kb.wpbakery.com/docs/preface/release-notes/