L’agrégateur de rendement basé sur Ethereum (ETH), Rari Capital, a été attaqué ce week-end par un groupe de mauvais acteurs. En conséquence, 2600 de cette crypto-monnaie ont été volés au Rari Capital Ethereum Pool, comme le confirme un rapport post-mortem publié par les principaux contributeurs.

L’attaque a eu lieu vers 13 h 48 UTC, le 8 maie, avec une série de transactions qui ont duré près d’une heure. Le produit de Rari Capital dépose l’ETH dans le jeton portant intérêt ibETH d’Alpha Homoras dans le cadre de sa stratégie.

Le contrat de pool du protocole fonctionne avec ibETH.totalETH () / ibETH.totalSupply (), utilisé pour calculer le taux de change pour la paire ibETH / ETH. Un rapport distinct d’Alpha Finance Labs affirme que cette opération peut «conduire à une hypothèse erronée». Le rapport de Rari Capital a déclaré ce qui suit:

Selon Alpha Finance, `ibETH.totalETH ()` est manipulable à l’intérieur de la fonction `ibETH.work`, et un utilisateur de` ibETH.work` peut appeler tout contrat qu’il veut dans `ibETH.work`, y compris Rari Capital Fonctions de dépôt et de retrait d’Ethereum Pool.

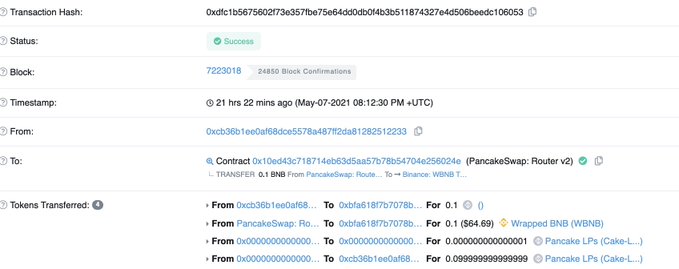

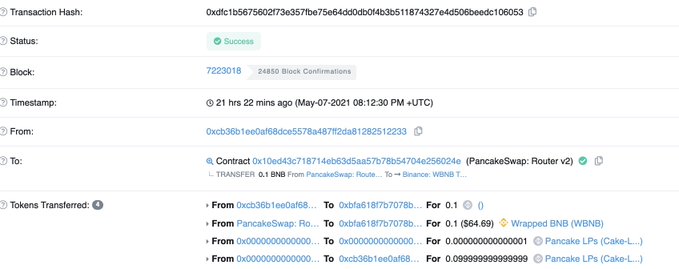

Sur Ethereum, l’attaque a commencé lorsque les mauvais acteurs ont pris un prêt flash du protocole dYdX pour environ 59000 dans cette crypto-monnaie. Les fonds étaient dans le pool basé sur Ethereum de Rari avec le taux de conversion correct pour la paire de négociation susmentionnée.

Ensuite, les attaquants ont utilisé la fonction «travail» qui leur a permis de déclencher leur offensive en encodant un contrat fToken «diabolique». Cela a permis aux pirates de gonfler artificiellement leur taux d’ibETH / ETH.

À 14 h 29 + UTC, la racine possible des exploits a été découverte. À 14 h 34 + UTC, les actions sur Alpha Homora ont été suspendues. Les pertes représentaient environ 60% de tous les fonds des utilisateurs de ce pool basé sur Ethereum. Cependant, seuls les fonds de Rari ont été perdus, comme le prétend le rapport d’Alpha Finance. Rari Capital a déclaré:

À la fin de `ibETH.work`, la valeur de` ibETH.totalETH () `revient à sa vraie valeur, conduisant les soldes du Rari Capital Ethereum Pool à des valeurs inférieures à ce qu’ils étaient avant l’attaque en raison du retrait de l’attaquant. qu’ils déposaient alors que leur solde était artificiellement gonflé.

Fonds ETH volés à la chaîne intelligente Binance

Le chercheur Igor Igamberdiev a révélé que l’exploit était beaucoup plus complexe que d’habitude. Selon un autre rapport faite par Igamberdiev, l’attaque de Rari Capital est le premier exploit cross-chain dans l’espace crypto.

Le chercheur pense que les pirates ont d’abord pris des fonds auprès d’un agrégateur de rendement Binance Smart Chain appelé Value DeFi. Ce protocole subit de multiples attaques sur ses produits, VSafe et VSwap, et les mauvais acteurs ont pillé 5 346 BNB qui ont immédiatement été convertis en 1 000 ETH.

Sur Binance Smart Chain, les pirates ont également créé un faux jeton qui a été mis en commun dans l’échange PancakeSwap. Cela leur a permis d’interagir avec le protocole Alpaca Finance. Igamberdiev a déclaré:

Interagissez avec Alpaca Finance, où lorsque vous appelez approve () pour un faux jeton, une charge utile est appelée, ce qui permet à un attaquant d’utiliser VSafe via Codex farm pour obtenir vSafeWBNB. Convertissez vSafeWBNB en WBNB. Tous les WBNB transférés à Ethereum via Anyswap.

Pour lutter contre ces types d’attaques à l’avenir, Rari Capital a pris des mesures de sécurité supplémentaires, telles que la révision de l’intégration de son protocole, la vérification de tous les invariants pour détecter d’éventuels dysfonctionnements, etc. Cependant, Igamberdiev a conclu ce qui suit:

L’interopérabilité entre les protocoles DeFi se complexifie, ce qui ouvre de nouveaux vecteurs d’attaques. Cette attaque était similaire en difficulté au Pickle Evil Jar et deviendra encore plus fréquente à l’avenir.

Ethereum se négocie à 3918 $ avec un profit de 2,1% dans le graphique quotidien et un bénéfice de 31,9% dans le graphique hebdomadaire.